У вас зашифровались файлы на компьютере? В этой статье мы расскажем о том, можно ли их расшифровать после атаки вирусом-шифровальщиком (Crypter Ransomeware).

Crypter Ransomeware относится к семейству программ-вымогателей VoidCrypt и представляет собой вредоносную программу, предназначенную для шифрования данных и требования выкупа за расшифровку. Проще говоря, жертвы не могут получить доступ / использовать файлы, затронутые этим вредоносным ПО, и их просят заплатить за восстановление данных.

«Симптомы» заражения вирусом-шифровальщиком:

- Файлы .jpg, .avi, .mp4, mp3, .pdf, .doc, .docx, .xls, .xlsx, .zip перестали открываться или открываются, но содержат иероглифы;

- Расширение файлов изменилось (напр., в конце добавилось .alkohol, .coded, .crypted, .gun, .gust, .forest, .mark, .aol или email типа d_madre@aol.com или help_you@india.com);

- 1С не работает;

- В каждой папке можно найти файл-записку how_to_back_files.html или сообщение о том, что зашифровались файлы на компьютере и вам готовы предоставить дешифратор, если заплатите (но не тут-то было… читаем дальше).

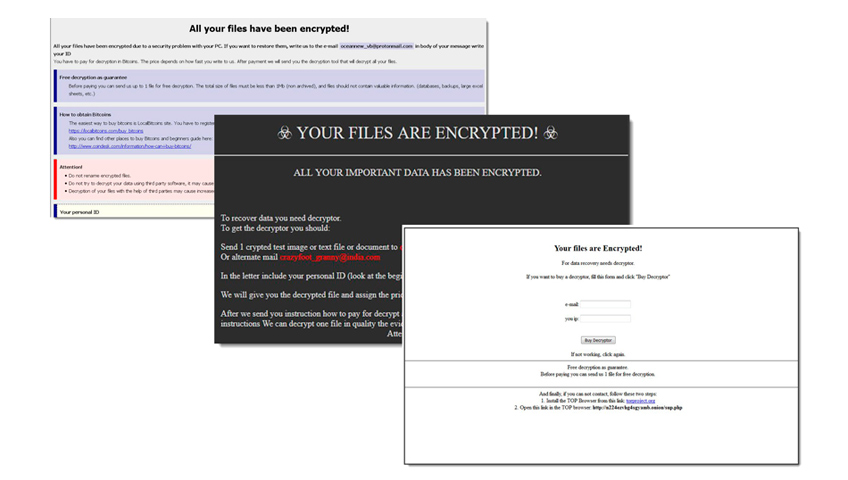

Сообщение с требованием выкупа информирует жертв о том, что их данные были зашифрованы с помощью особого криптографического алгоритма, и, чтобы восстановить файлы, необходимо приобрести инструменты дешифрования у киберпреступников, стоящих за атакой программы-вымогателя. Цена за дешифратор в сообщении не указана. Утверждается, что выкуп придется заплатить в криптовалюте Биткойн, а через 48 часов сумма удвоится.

Чтобы инициировать восстановление данных, жертвам предлагается установить контакт с преступниками по электронной почте. Кроме того, расшифровку можно проверить, отправив им некоторое количество небольших зашифрованных файлов (которые не содержат ценных данных). Расшифровка этих файлов послужит доказательством возможности восстановления.

Платить или не платить?

К сожалению, в большинстве случаев подобного заражения расшифровка без участия киберпреступников невозможна. Однако, категорически не рекомендуем платить злоумышленникам! Несмотря на соблюдение требований о выкупе, жертвы НЕ получают обещанных средств дешифрования. Поэтому их данные остаются зашифрованными (считайте, бесполезными), и пострадавшие лишь несут финансовые убытки...

Реальный случай из жизни

Однажды к нам обратился клиент, пострадавший от вируса Globeimposter 2.0, который зашифровал все файлы специализированной клиентской программы. Мы изначально предупредили клиента о бесполезности переговоров с хакерами. Но, тем не менее, клиент написал им на email, указанный в файле-записке.

Первым делом, злоумышленники задали вопрос: «являетесь ли вы пострадавшим лицом или компанией-посредником?».

Для сведения: компания-посредник – это лицо, выступающее в роли своего рода парламентёра между хакерами и их жертвой. Компания-посредник запросит у вас 2-3 зашифрованных файла разного формата и файл-записку с требованиями. Затем она «якобы» связывается с самими хакерами, договаривается о цене и даже вышлет вам обратно расшифрованные файлы. Хакеры, как правило, знают всех своих посредников и держат их «в доле». Услуги по дешифрации таких посредников весьма недешёвые. И ни о каких гарантиях получения дешифратора здесь также не может идти речи.

Но вернёмся к нашей истории.

Получив ответ, что обратившееся к хакерам лицо является пострадавшим, вымогатели выдвинули свою цену в биткоинах за отправку дешифратора – порядка 1 500 000 тенге. После непродолжительных переговоров клиенту удалось сойтись на 800 000 тенге.

В итоге, клиент всё-таки решился на отправку денег на криптосчёт взлощников и, совершив транзакцию, получил ответ: «МЫ НИЧЕГО ВАМ НЕ ВЫШЛЕМ, ПОКА НЕ ОТПРАВИТЕ ЕЩЕ ТАКУЮ ЖЕ СУММУ».

Вот к такому печальному концу привела попытка выкупить дешифратор у хакеров, и это своего рода назидание для всех - никогда и ничего не отправляйте хакерам – эти нелюди не знают ни жалости, ни честности!

Расшифровка через техподдержку антивирусного ПО

Конечно же, попробуйте этот вариант, но вынуждены вас огорчить – не стоит тешиться надеждами, что служба поддержки поможет вам. Чаще всего они отвечают, что вы словили «нового поколения» вирус и дешифратора у них на данный момент нет. Но попробовать всё же стоит. Если у вас установлен лицензионный антивирус (Dr. Web, Avast, Kaspersky, Eset Nod32, Norton Security и т.д.), отправьте запрос в службу поддержки с подробным описанием, как зашифровались файлы на компьютере. Вас попросят выслать парочку заражённых файлов, аккуратно упаковав их в защищенный паролем архив, и файл-записку от вымогателя. После – ждите официальный ответ.

Как вытащить зашифрованные файлы с компьютера?

Вам потребуется извлечь жесткий диск с зараженного компьютера и подключить его к другому ПК. Таким образом, удастся скачать парочку зашифрованных файлов и записку с требованием выкупа. Лучше не делать этого самостоятельно, а доверить ИТ-специалисту.

Что делать дальше?

Ответ: попытаться самостоятельно поискать дешифратор.

Есть несколько сайтов, предлагающих дешифраторы и помощь в расшифровке, среди них и антивирусные компании. Они могут помочь. Но следует учитывать, что это, чаще всего, дешифраторы к старым версиям вирусов и в настоящее время не все они актуальны. Однако, в вашей ситуации все средства хороши, поэтому попробуйте поискать нужную вам утилиту:

Теневые копии

Есть такая программа - ShadowExplorer. Она восстанавливает предыдущие версии файлов (теневые копии), которые были обновлены или перезаписаны. Однако данное ПО может, в лучшем случае, восстановить всего до 10% от общего объема информации и только, если вирус не удалил также и теневые копии.

Если ничего не помогло

Если вам не помогла ни техподдержка вашего антивирусного ПО, ни самостоятельный поиск дешифратора, ни какие-либо другие действия, то при таком раскладе ваше дело - труба, Новосельцев.

И как минимум до момента, пока дешифратор к «вашему» типу вируса не будет найден и предоставлен в свободное пользование. А может быть он уже найден, но кому-то невыгодно распространять его среди жертв, до тех пор, пока гуляющий вирус не соберет достаточное количество денег...

Есть бэкапы - нет проблем

Учитывая регулярный выпуск новых типов вирусов, уязвимость программного обеспечения, невнимательность пользователей - сегодня только регулярное резервное копирование информации (по методу 3-2-1) - это гарантия восстановления зашифрованных данных.

Также важно не открывать подозрительные и нерелевантные электронные письма, особенно любые вложения или ссылки в них. Необходимо использовать только официальные и проверенные каналы загрузки. Кроме того, все программы должны быть активированы и обновлены с помощью инструментов / функций, предоставляемых законными разработчиками.

Для обеспечения целостности устройства и безопасности пользователей крайне важно иметь установленный и обновленный надежный антивирусный / антишпионский пакет. Кроме того, это программное обеспечение необходимо использовать для регулярного сканирования системы и удаления обнаруженных угроз и проблем.